Questa guida di Antonio13 serve per testare la vulnerabilità o la tenuta della password del proprio router. Ricordo che crakkare le reti altrui è reato perseguibile per Legge.

Iniziamo subito:

inserire l DVD di BackTrack nel computer e riavviare..

Dopo questi acceni iniziamo:

1)Una volta riavviato il pc caricherà la facciata iniziale di backtack :

Premiamo invio alla voce "Start BackTrack Frame Buffer (1024×768)"

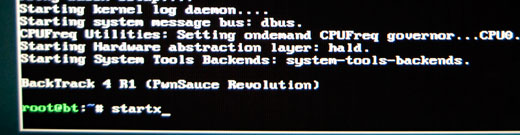

2)Ora carichera la console di Backtrack ,per avviare l'interfaccia grafica di Backtrack dobbiamo digitare startx

3)Una volta caricata tutta l'interfaccia ,impostiamo la lingua della tastiera su it(italiano)

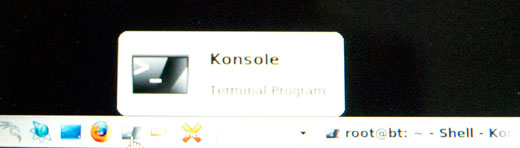

4)Una volta impostata la lingua della tastiera su Italiano,apriamo il terminale Konsole

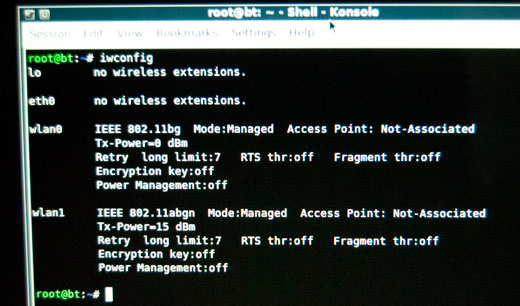

5)Scriviamo nella schermata della Konsole il comando iwconfig per conoscere i nomi che Linux assegna alle schede di rete presenti nel computer (vengono rilevate anche eventuali antenne WiFi Esterne). Le reti Wireless avranno estensione wlan0, wlan1, wifi. Tutte le voci aventi a fianco la dicitura IEEE 802.11 sono Schede Wireless. Quel codice indica il protocollo WiFi.

6)Digitiamo il comando che ci consentirà di utilizzare la scheda in monitor mode: airmon-ng start wlan0 (solitamente è wlan0, se diversa cambiatela )con questo comando ci creare un tipo di scheda virtuale chiamata mon0

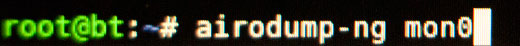

7)Digitiamo il comando airodump-ng mon0 potremo così visualizzare tutte le reti che vengono captate dalla nostra scheda Wireless con gli eventuali clienti connessi e valutare quale attaccare.

8)A questo punto nella schermata che appare airodump-ng mostrerà tutte le connessioni rilevate. Attendiamo almeno 1 minuto affinchè il programma rilevi ogni possibile rete e dopo stoppiamo airodump premendo Ctrl+Z. Adesso abbiamo tutto il report delle reti trovate. Il campo PWR indica la potenza del segnale, #Data il traffico generato dalla rete, Enc (Encription) ci indica il tipo di protezione della rete. Affinchè l'attacco abbia successo, dobbiamo scegliere una rete che abbia almeno un TC: Targer Client connesso.Per vedere se qualche cliente è connesso alla rete dovrà avere lo stesso bssid nelle 2 parti e avere una station .Una volta trovata la connessione da attaccare, segnatevi su un foglio il BSSID (indirizzo MAC del Router), il CH (canale), STATION (l'indirizzo MAC di un client connesso alla rete).

9)Ora digitate questo sostituendo sempre il nome della mia periferica con il vostro (per chi non se lo ricordasse la periferica di cui sto parlando è quella creatasi con il comando: airmon-ng start wlan0) airodump-ng --bssid xx:xx:xx:xx:xx:xx -w wpa --channel y mon0

10)lasciate sempre aperto il terminale precedente e digitate in un'altra konsole aireplay-ng -0 1 –a xx:xx:xx:xx:xx:xx –c yy:yy:yy:yy:yy:yy mon0

Sostituite “xx:xx:xx:xx:xx:xx” con il BSSID del vostro Router, mentre ad “yy:yy:yy:yy:yy:yy” con il BSSID della periferica WiFi collegata al Router cioe STATION .

Una volta fatto se non riuscite a catturare l'handshake ripetere più volte questo passaggio in modo da catturare almeno un HANDSHAKE.

11)Una volta catturato l'handshake date questo comando:aircrack-ng -w dizionario.txt -b 00:19:5B:XX:XX:XX wpa.cap

sostituendo a percorso dove è situato il vostro dizionario o bastera selezionare il vostro dizionario portarlo nella shell lasciarlo e vi usciranno varie voci voi premerete past cosi il percorso sarà sicuro giusto.

Salve a presto...

Antonio13

Rispondi Citando

Rispondi Citando

Segnalibri