Eccovi ancora una guida di antonio13!

Questa guida serve per testare la vulnerabilità o la tenuta della password del proprio router. Ricordo che crakkare le reti altrui è reato perseguibile per Legge.

Oggi vi parlerò di come craccare una rete wep pero senza bisogno di aver un client connesso.

Inserire il DVD di BackTrack nel computer e riavviare..

Dopo questi acceni iniziamo:

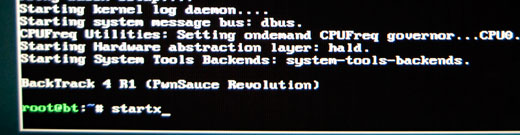

1)Una volta riavviato il pc caricherà la facciata iniziale di backtack :

Premiamo invio alla voce "Start BackTrack Frame Buffer (1024×768)"

2)Ora carichera la console di Backtrack ,per avviare l'interfaccia grafica di Backtrack dobbiamo digitare startx

3)Una volta caricata tutta l'interfaccia ,impostiamo la lingua della tastiera su it(italiano)

4)Una volta impostata la lingua della tastiera su Italiano,apriamo il terminale Konsole

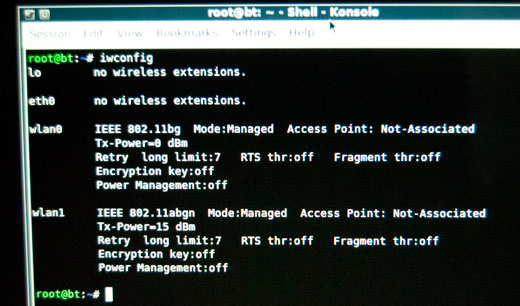

5)Scriviamo nella schermata della Konsole il comando iwconfig per conoscere i nomi che Linux assegna alle schede di rete presenti nel computer (vengono rilevate anche eventuali antenne WiFi Esterne). Le reti Wireless avranno estensione wlan0, wlan1, wifi. Tutte le voci aventi a fianco la dicitura IEEE 802.11 sono Schede Wireless. Quel codice indica il protocollo WiFi.

6)Digitiamo il comando che ci consentirà di utilizzare la scheda in monitor mode: airmon-ng start wlan0 (solitamente è wlan0, se diversa cambiatela )con questo comando ci creare un tipo di scheda virtuale chiamata mon0

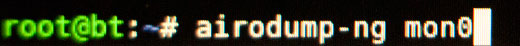

7)Digitiamo il comando airodump-ng mon0 potremo così visualizzare tutte le reti che vengono captate dalla nostra scheda Wireless con gli eventuali clienti connessi e valutare quale attaccare.

L'immagine è un puro esempio di reti che si possono trovare

8)digitiamo

airodump-ng -w output -c x --bssid xx:xx:xx:xx:xx:xx mon0

Dove:

- -c x è il canale della rete wireless che dovrete seguire a secondo del vostro canale

- –bssid xx:xx:xx:xx:xx:xx è l’indirizzo MAC dell’access point. Questo elimina il traffico estraneo.

- -w .cap è l’estensionedel file che contiene gli IV

9)Perché un access point accetti un pacchetto, l'indirizzo MAC che lo invia deve già essere associato. Se l'indirizzo MAC originario che state iniettando non è associato, l'AP ignora il pacchetto ed invia un pacchetto di "DeAutenticazione". In questo stato, non vengono creati nuovi IV perché l'AP sta ignorando tutti i pacchetti iniettati.

La mancanza di associazione con l'access point è la principale ragione per cui l'iniezione solitamente fallisce. Ricordate la regola d'oro: il MAC che state utilizzando per l'iniezione deve essere associato con l'AP, utilizzando una falsa autenticazione oppure utilizzando un MAC di un client già associato.

Per associarsi ad un access point, utilizzate la falsa autenticazione:

aireplay-ng -1 0 -e net -a xx:xx:xx:xx:xx:xx -h xx:xx:xx:xx:xx:xx mon0

-e essid della rete cioe il nome

-a mac acces point

-h client falso cioe noi

10)avviate aireplay-ng in arp request replay mode

Lo scopo di questo passaggio è di avviare aireplay-ng in una modalità che intercetti le richieste di ARP e poi le reinietti nella rete. Per una spiegazione dell'ARP, consultate questa pagina di pc magazine o wikipedia. La ragione per cui scegliamo pacchetti di richiesta ARP è perché normalmente l'AP le ritrasmetterà e genererà un nuovo IV. Ancora una volta, il nostro obiettivo è di ottenere un ampio numero di IV in un breve lasso di tempo.

Aprite un altro terminale ed inserite:

aireplay-ng -3 -b xx:xx:xx:xx:xx:xx -h xx:xx:xx:xx:xx:xx mon0

11)Arrivati a 100.000 paccheti potrete dare l'attacco cruciale

aircrack-ng -z -b xx:xx:xx:xx:xx:xx output*.cap

-b inserete il vostro bssid

Antonio13

Rispondi Citando

Rispondi Citando

Segnalibri